|

一个SNMP反射是一种分布式拒绝服务(的分布式拒绝服务)攻击是让人想起前几代的DNS放大攻击。 相反,域名服务器(DNS)中,SNMP反射攻击使用简单网络管理协议(SNMP) -用于配置和收集来自像服务器,集线器,交换机,路由器和打印机的网络设备信息的通用网络管理协议。 SNMP的反射攻击可能产生数百千兆比特每秒的,可在从多个宽带网络攻击目标定向的攻击卷。攻击是有时小时的持续时间,是高度破坏性攻击的目标,并且可以是非常具有挑战性的,以减轻。 攻击说明SNMP反射,像其他的反射攻击,涉及引发洪水响应单个伪造的IP地址。在一个SNMP反射攻击,行为人发出了一大批具有伪造IP地址的SNMP查询(受害者的)众多的连接设备,反过来,答复是伪造的地址。攻击量的增加,越来越多的设备继续回复,直到目标网络,这些SNMP响应的集体音量下放倒。 当放大反射攻击更加危险。“扩增”指的是引发一种非对称服务器响应比发送的原始请求显著大。具有放大的SNMP反射攻击可以产生高得多的交通量,甚至是从一个相对较小的输入流,最终变成一个更有效和更危险的拒绝服务威胁。 一个SNMP反射攻击的放大倍数可高达X600甚至是X1700,根据一些最新的攻击工具报告滥用GETBULK SNMP操作。 缓解方法SNMP反思是体积的DDoS威胁其目的是堵塞目标网络的管道。因此,它可以通过过度配置网络资源,这将允许目标的基础设施,以承受攻击进行反击。

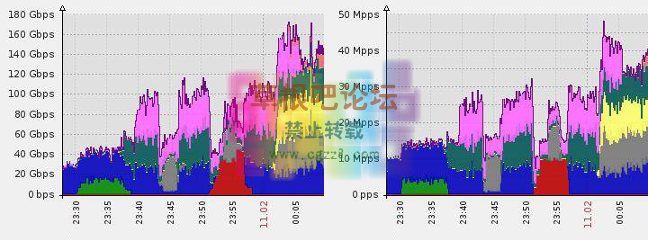

Incapsula防止体积DDoS攻击:180Gbps和每秒50亿个数据包 在场景中目标的基础设施,预计处理合法的SNMP反应,清洗过程也应该依靠入口/出口包过滤。例如,网络运营商可以选择限制访问给定的SNMP服务器,从一个狭窄的范围内的IP地址使它完全访问。这将,但是,仍然要求网络能够处理的整体的传入分组流。 Incapsula DDoS防护利用任播技术,在其全球的高性能服务器擦洗网络,这里交通经过深度包检测(DIP),可过滤恶意我国DDoS流​​量的过程中平衡负载的攻击。 该服务允许按需过度配置和无限附近可扩展性,以处理最大体积的攻击。此外,Incapsula DDoS防护,可以立即通过BGP公告,这使得Incapsula所有传入流量的收件人部署在任何网络基础设施之上。

一旦部署,Incapsula的代理位置,确保DDoS流​​量过滤客户端的网络之外,而所有干净的流量通过一个安全的GRE隧道转发到其最终目的地。

|