|

什么是僵尸网络? 有时称为“僵尸军队,”僵尸网络是一组劫持因特网连接的设备中,每个注射与用于从远程位置控制它没有该设备的合法拥有者的知识的恶意软件。但从黑客的角度来看,这些僵尸网络装置的计算,可用于任何类型的恶意目的最常用的垃圾邮件或资源DDoS攻击。 单个僵尸网络设备可以由几个肇事者同时损害,每个都使用它为一个不同类型的攻击并通常在同一时间。例如,恶意软件感染的个人计算机可以被命令迅速访问网站作为较大DDoS攻击的一部分。同时它也可以执行漏洞扫描,与它的主人浏览网页,不知道这两个出现的。 “我们有一个僵尸网络大军随时记下你的网站,你必须在48小时内支付给我们1200 $。圣诞快乐!” DDoS攻击勒索信

什么是DDoS攻击?DDoS攻击是一个缩写分布式拒绝服务。DDoS攻击是一种恶意企图使一个服务器或一个网络资源的用户不可用。它是由饱和一服务,这导致在其临时暂停或中断来实现。 DoS攻击涉及用来针对任何一个软件漏洞或洪水有针对性的资源与数据包,请求或查询一台机器。DDoS攻击,但是,使用多个连接的设备,往往是由僵尸网络或执行,有时由谁也协调他们的活动的个人。 DDoS攻击可分为两大类: 1.应用层DDoS攻击类型包括HTTP洪水,攻击速度慢(Slowloris,RUDY),零日攻击,并在操作系统是针对安全漏洞,Web应用程序和通信协议。 由看似合法和无辜的请求,其数量级通常被测量在每秒(RPS)的请求,攻击的目标是压倒与请求的目标应用程序。这会导致高CPU和内存使用情况,最终挂起或崩溃的应用程序。 2.网络层的DDoS攻击类型包括UDP洪水,SYN洪水,NTP放大,DNS放大,放大的SSDP,IP碎片等等。 这些都是高容量堰,以每秒吉比特(Gbps)的或分组每秒(PPS)进行测定。他们几乎总是由僵尸网络执行,消耗目标的上行带宽,导致网络饱和的目标。 应当指出的是,DDoS攻击也可以针对支持基础设施和服务,最常见的是目标的DNS服务器。这些都可以过堆满了洪水制造DNS请求,源自僵尸网络的设备。 DDoS攻击和僵尸网络僵尸网络工具僵尸网络的鼻祖通常被称为“僵尸牧人”,或“僵尸主控机。”这个人远程控制僵尸网络,往往是通过被称为指挥与控制(C&C,或C2)服务器中间的机器。 要与C&C沟通; 服务器的僵尸主控机利用各种隐蔽的渠道,包括看似无害的协议如IRC和HTTP网站,以及流行的服务,如Twitter,Facebook和reddit的连。 僵尸网络服务器都能够进行通信,并与其他僵尸网络服务器合作,从而有效地创建一个P2P网络由一个或多个botmasters控制。这意味着任何给定的僵尸网络的拒绝服务攻击可能有多个起源,或由多个个人,有时工作以协调的方式,独立操作的其他时间进行控制。 僵尸网络为聘用可从各种来源,他们的服务通常被拍卖和攻击者之间的交易。在线市场甚至已经如雨后春笋般涌现,这些都是交易的恶意软件感染的电脑数量庞大的商业实体。他们可以租用并用于分布式拒绝服务或其他攻击(例如,蛮力)。 这些平台,往往隐藏的暧昧服务定义背后stressers,或booters,销售DDoS攻击作为一种服务。他们为其客户提供一个丰富 ​​功能的工具包,以及一个销售网络,以便执行他们的攻击随叫随 ​​到。 典型的DDoS stresser价格表

现在,装备了租来的僵尸网络,DDoS攻击已经成为任何人都希望拿出一个网站或干扰的家庭和办公室网络通信可行的(如犯罪)和具有成本效益的选择。这导致了许多攻击的情况下,从使用的DDoS以获得竞争优势的袭击中成为DDoS攻击的破坏,报复或工具只是一种方式来获得一些关注黑幕的企业。 全方位服务的DDoS攻击可低至5美元每小时,利害关系人可以方便地与月度计划的平均38美元伸展自己小时。在网络犯罪生态系统,僵尸网络的DDoS攻击是一种主流的商品; 价格不断下降,而疗效和细腻度不断上升。 已知僵尸网络僵尸网络在他们的创作中使用的恶意软件工具包后,通常命名。然而,由于僵尸网络牧民不愿透露姓名的经营,并不是所有的这种试剂盒是可识别的。一些最常用的DDoS僵尸网络是: Nitol集团/ IMDDOS / Avzhan / CHINAZ 这是一个周期性摇身一变不断发展的DDoS僵尸网络的家庭。它主要在中国运营。一旦安装,它的恶意软件通常连接到僵尸网络的C&C; 使用TCP套接字,然后服务器从受害者的机器发送性能信息。 微软安全研究人员发现,在2012年的Nitol集团病毒感染的计算机是在中国销售是大规模; 每个设备都安装了假冒Windows操作系统。三年后,一个Imperva的Incapsula报告显示Nitol集团是最广泛的传播僵尸网络感染的计算机占所有攻击的僵尸网络IP地址的59.2%左右。 MrBlack 也被称为Trojan.Linux.Spike.A,这个恶意软件针对Linux平台,但也可用于各种架构和平台(最常见的SOHO路由器)。它联系远程服务器,发送系统信息。而且,它接收控制命令来执行不同类型的针对给定靶DDoS攻击,下载文件并执行它,然后终止处理。 2015年5月大规模的基于路由器的,MrBlack僵尸网络展现出来,参加反对Incapsula客户质量规模袭击后。 气旋 这是在美国,它的创建DDoS攻击的恶意软件基于IRC和它的C&C; 细节模糊处理。据了解,以杀死其他机器人被感染的主机上,除了来自FileZilla中窃取FTP凭证。攻击包括多个HTTP洪水,SlowLoris(虽然不慢),以及ARME(Apache的远程内存耗尽)。 的Pushdo / Cutwail Cutwail公司成立2007年左右,是一个僵尸网络主要是参与发送垃圾邮件。该机器人是通常会感染计算机上运行的Microsoft Windows通过所谓的Pushdo木马组件的方式。 早在2010年,当它是botnet's活动略有改变用来打击300个主要站点,包括中央情报局,联邦调查局,微博和PayPal的DDoS攻击。 到2015报告显示,僵尸网络的Pushdo影响计算机用户在超过50个国家,主要是印度,印度尼西亚,土耳其和越南。 减轻僵尸网络的DDoS攻击与Incapsula为了防止所有的DDoS攻击类型,没有任何额外的软件,也没有硬件的安装,在几分钟网站的问题可以从Incapsula全面,基于云的僵尸网络的DDoS保护服务中受益。 网络层攻击 在网络层攻击的情况下,Incapsula提供动态资源过度配置,提供了几乎无限的,随叫随到的可扩展性。此外,Incapsula的反向代理有助于掩盖保护原有的服务IPS-第一线直接打击到IP的攻击。 在一个事件,其中目标IP地址是已知的,和掩蔽效果不足,Incapsula可以强制执行使用BGP通告路由策略。这些确保所有传入流量通过Incapsula擦洗中心游记第一,它经历了深度包检测。 只有这样,允许通过一个安全的,双向GRE隧道到达原点清洁流量。

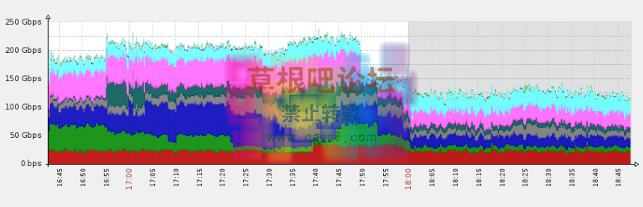

Incapsula减轻互联网上最大的250GBps的DDoS攻击之一。

>>详细了解Incapsula的基础设施DDoS保护

在减排过程中,Incapsula保障体系不断攻击文件的IP地址和攻击模式。 在实时这个数据被发送到Incapsula的DDoS攻击威胁数据库,以造福我们所有的服务用户。这进一步使得新出现的威胁作出快速反应,同时尽量减少由僵尸网络IP地址(和IP范围),这些很容易在打击Incapsula客户以前的攻击识别带来的风险。 应用层的攻击 必须从正规的人力游客的DDoS僵尸排序的功能,Incapsula专有的安全算法会自动检测到任何应用层的攻击。 在这里,机器人立即确定采用基于特征的和基于行为的启发式的组合。安全挑战是在幕后采用敲定透明配置过程。

因为它与网络层的攻击,攻击者的信息添加到Incapsula的公共DDoS攻击的威胁数据库。每减轻攻击增加了我们的系统的整体弹性,提高自动用每个入侵企图。

Incapsula减轻一个268K RPS HTTP洪水DDoS攻击。

>>详细了解Incapsula的网站DDoS保护

DNS-目标性攻击 网站管理员可以设置Incapsula作为自己的权威域名服务器,而DNS区域文件管理仍然独立于Incapsula网络。

有了这个服务到位,所有入站的DNS查询首先到达Incapsula,其中恶意请求会被自动过滤掉。只有合法的人被允许通过,使在任何时候都交通畅顺。 |